Introduction

MSISDN-less MO SMS est un service qui permet à un appareil sans numéro de téléphone classique (MSISDN-less), comme un objet connecté, d’envoyer un SMS vers un serveur applicatif via le NEF, en utilisant des identifiants alternatifs comme le GPSI. Il faut que cet appareil ait un abonnement spécifique, et le réseau ne stocke pas le SMS s’il ne peut pas être délivré immédiatement.

Description

Nous allons commencer par expliquer les termes de ce service :

- MO SMS signifie Mobile Originated SMS, c’est-à-dire un SMS envoyé depuis le terminal mobile (UE – User Equipment).

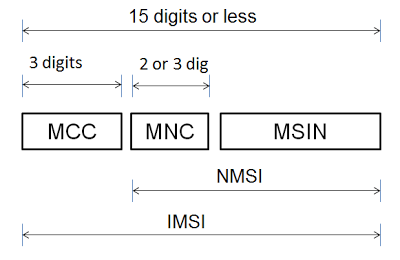

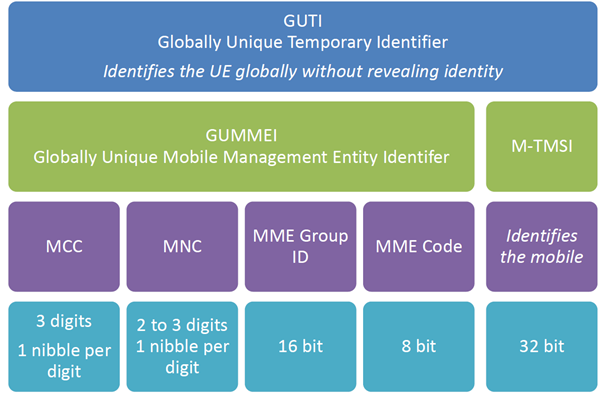

- MSISDN-less veut dire qu’il n’y a pas de numéro de téléphone classique (le MSISDN) associé à l’envoi du SMS. Ça veut dire que l’UE (le terminal) envoie un SMS sans s’identifier avec un numéro de téléphone mobile, mais plutôt via d’autres identifiants, comme le GPSI ou l’IMSI.

👉 Ce service est souvent utile pour des objets IoT (Internet of Things) ou des appareils qui n’ont pas de numéro de téléphone traditionnel.

La souscription au service :

- Avant de pouvoir envoyer ce genre de SMS, l’UE doit avoir un abonnement spécifique (subscription) dans le réseau.

- Ce sous-service indique au réseau si l’UE est autorisé ou non à envoyer ce type de SMS MSISDN-less.

Service Centre Address & SMS-SC :

- L’UE est préconfiguré avec l’adresse d’un Service Centre (SC) spécifique.

- Ce SC est en fait un SMS-SC (Short Message Service – Service Centre), qui s’occupe de prendre en charge et d’acheminer le SMS envoyé par l’UE.

- Ici, ce SMS-SC travaille avec le NEF pour délivrer le SMS.

NEF & AF :

- NEF (Network Exposure Function) est une passerelle dans l’architecture du réseau 5G. C’est lui qui expose des services réseau aux applications externes (AF – Application Function).

- Dans ce cas, le NEF sert à transporter le SMS vers une destination prédéfinie, qui est une Application Function (AF).

👉 L’adresse du destinataire du SMS (SME – Short Message Entity) est pré-configurée dans le terminal.

Les identifiants GPSI et IMSI

- Le GPSI (Generic Public Subscription Identifier) est une identité publique, un peu comme le MSISDN, mais qui peut prendre différentes formes (adresse e-mail, identifiant SIP…).

- Si l’UE a plusieurs GPSI associés au même IMSI (l’identité internationale d’abonné), alors on utilise une valeur spécifique (Application Port ID) présente dans le SMS pour savoir quel GPSI est concerné.

- Le NEF peut interroger le UDM (User Data Management) avec l’IMSI + le port d’application pour retrouver le bon GPSI.

Delivery & Reporting :

- Le terminal (UE) sait si son SMS est délivré ou pas, grâce à un rapport de livraison qui lui est renvoyé par le SMS-SC.

- Par contre, il n’y a pas de fonction de « store and forward » pour ces SMS.

👉 Ça veut dire que si l’AF n’est pas dispo pour recevoir le message au moment de l’envoi, le réseau ne le stocke pas pour le retenter plus tard.

Pour aller plus loin : TS 23.502 :

Le TS 23.502 décrit les services du réseau 5G, on trouve une description plus complète du fonctionnement du NEF, de ses services et opérations, notamment comment il expose les SMS aux AF.