Introduction

L’Internet des Objets a poussé la 3GPP a imaginé des protocoles dédiés pour des transmissions à faible volumétrie de données SDT (Small Data Transmission).

Le réseau 4G propose deux solutions SDT nommées EDT (Early Data Transmission) et la PUR (Preconfigured Uplink Resource).

Le réseau 5G propose deux autres solutions SDT nommées RA-SDT et CG-SDT. La technologie RA-SDT est proche de la solution EDT et la technologie CG-SDT est proche de la solution PUR.

Cet article est la continuité de la présentation de l’IoT Cellulaire (https://blogs.univ-poitiers.fr/f-launay/2017/05/28/mtc-le-reseau-m2m-iot-sur-la-4g-1ere-partie/) et je vais reprendre l’article sur le canal PRACH : https://blogs.univ-poitiers.fr/f-launay/2020/05/02/etablissement-de-la-connexion-radioelectrique-comparaison-4g-et-5g/

Etude du signal d’accès aléatoire

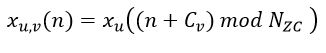

Le signal d’accès aléatoire sur l’interface radioélectrique LTE est généré par le mobile selon la formule suivante :

La séquence Xu,v est une séquence de Zadoff-Chu (ZC). La séquence de PRACH s’appuie sur une séquence de ZC dans le domaine fréquentiel et la formule précédente permet d’appliquer la transformation du signal vers le domaine temporel.

La liste des préambules est transmises à l’UE via le message d’information système SIB2. La station de base propose une liste voire deux listes par cellule, chaque liste contient 64 préambules.

Un préambule racine est une séquence pseudo-aléatoire de Zadoff-Chu (ZC) qui est définie par la valeur de la racine. Les préambules de la liste sont obtenus à partir d’un décalage cyclique Cv du préambule racine.

Un nombre fixe de 64 préambules est alloué pour chaque cellule et en fonction de la longueur de décalage cyclique NCS, une ou plusieurs séquences racine d’accès aléatoire sont nécessaires par cellule pour générer les 64 préambules.

PREAMBULE PRACH (Accès Aléatoire)

Le préambule PRACH est constitué d’un préfixe cyclique de longueur TCP et d’une séquence de longeur TSEQ.

Figure 1 : Le préambule PRACH

Les longueurs TCP et TSEQ dépendent de la structure de la trame (type 1 : FDD ou type 2 : TDD) et de la configuration définie au niveau de la couche RRC de l’accès aléatoire selon l’un des quatre formats ci-dessous :

Table 1 : La configuration de la séquence PRACH

Table 1 : La configuration de la séquence PRACH

Il convient de noter que durée de la séquence d’apprentissage définit la couverture de la cellule pour estimer correctement l’avance de synchronisation. Si eNodeB reçoit des préambules au-delà de la plage de cellules définie, l’estimation de l’avance temporelle sera erronée et l’accès aléatoire, la procédure échouera, ce qui entraînera de nouvelles tentatives de la part de l’UE.

Table 2 : La couverture de la cellule

Les préambules par cellule sont divisés en deux sous-ensembles

La transmission du préambule PRACH est déclenché soit par la couche MAC (demande d’accès avec contention), soit par la couche RRC de la station de base (demande d’accès sans contention). L’étude porte sur la demande d’accès avec contention.

Lorsque le préambule est déclenché par la couche MAC de l’UE, la transmission de la requête d’accès doit être transmises sur des ressources tempo/fréquentielle définies par l’eNB, c’est à dire sur des fenêtres temporelles spécifiques correspondant à un numéro de sous-trame dans une trame (trame paire, impaire ou toutes trames) et sur des emplacements fréquentiels correspondant à des blocs de ressource. Les ressources tempo-fréquentielles autorisées sont transmises de l’eNB à tous les terminaux par le message de diffusion d’information SIB2 :

- L’instant de transmission est défini via l’index PRACH-Configuration. Le numéro d’index de configuration PRACH, sur 6 bits (valeurs 0 à 63), permet de savoir dans quelle(s) sous-trames le PRACH peut être transmis sur chaque sous trame ou uniquement sur les sous trames paires

- Le décalage prach-FrequencyOffset détermine la position du bloc de ressource (PRB) contenant la séquence dans le domaine fréquentiel

Table 3 : Table de configuration de l’index de configuration PRACH [1]

PREAMBULE NPRACH (Accès Aléatoire)

A l’instar du LTE, les informations sur la procédure d’accès aléatoires sont transmises via le SIB2. On trouve la périodicité des demandes d’accès aléatoires, l’instant de transmission, la première sous-porteuse et le nombre de sous-porteuses allouées à la demande NPRACH, le nombre de répétition de la transmission du préambule.

La figure suivante est extraite du site : https://www.sharetechnote.com/html/Handbook_LTE_NB_rach.html

Figure 2 : Les sous porteuses NPRACH (informations SIB2)

Le signal NPRACH est donc transmis dans les ressources tempo-fréquentielles spécifiées dans le message SIB2.

Figure 3 : La transmission du NPRACH (exemple)

Dans le cas du NB-IoT, il n’y a que deux formats de préambules. Les préambules sont toujours composées d’un préfixe cyclique CP et d’une séquence.

Figure 4 : Comparaison des préambules entre le l’interface LTE et l’interface NB-IoT [1]

La séquence du préambule PRACH/NPRACH

La séquence du préambule PRACH/NPRACH est issue du générateur de Zadoff-Chu :

Avec u, la racine de Zadoff-Chu, la longueur de la séquence (en général 839)

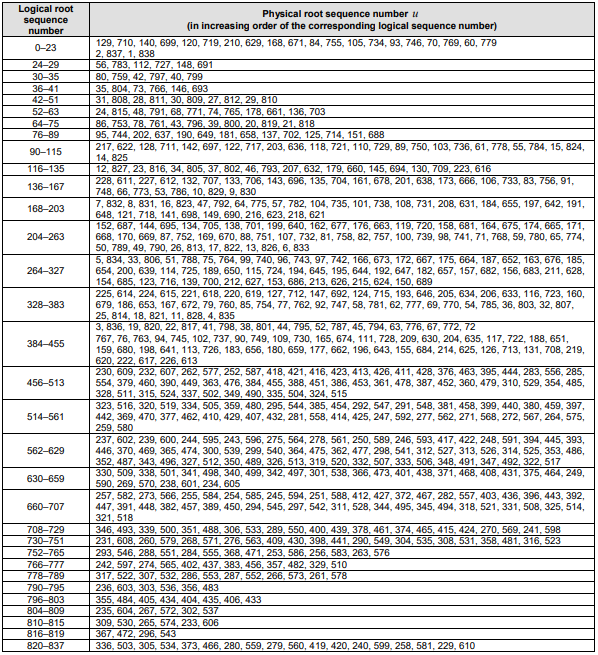

La station de base transmet au mobile un index de racine. La correspondance entre l’index et la racine de Zadoff-Chu est indiquée dans la table 4.

Les séquences cycliques sont calculées à partir de

Table 4 : La correspondance entre l’indice de la séquence RACH et la racine de Zadoff-Chu [2]

Table 4 : La correspondance entre l’indice de la séquence RACH et la racine de Zadoff-Chu [2]

La valeur de Cv est calculée par l’équation suivante :

La valeur de NCS est définie par la table 4 à partir de la valeur ZeroCorrelationZoneConfig transmise dans le message SIB2

La valeur de NCS est définie par la table 4 à partir de la valeur ZeroCorrelationZoneConfig transmise dans le message SIB2

Table 5 : Les valeurs de NCS [3]

Table 5 : Les valeurs de NCS [3]

Il y a une ou au plus deux listes de 64 séquences par cellule. Les 64 séquences d’une liste sont extraites à partir de tous les décalages cycliques possible de la séquence racine (root). La valeur racine est transmise par la station de base via le SIB2 dans le message RACH_ROOT_SEQUENCE (pour la 1ère liste de 64 séquence) et dans le message ROOT_SEQUENCE_INDEX_HI si une deuxième liste est gérée.

Ressources Bibliographiques

[1] TS 136 211 – V14.2.0 – LTE; Evolved Universal Terrestrial Radio Table 5.7.1-2: Frame structure type 1 random access configuration for preamble formats 0-3

[2] TS 136 211 – V14.2.0 – LTE; Evolved Universal Terrestrial Radio Table 5.7.2-4: Root Zadoff-Chu sequence order for preamble formats 0 – 3

[3] TS 136 211 – V14.2.0 – LTE; Evolved Universal Terrestrial Radio Table 5.7.2-2 NCS for preamble generation (preamble formats 0-3)

[4] Andreas Höglund, Dung Pham Van, Tuomas Tirronen, Olof Liberg, Yutao Sui, and Emre A. Yavuz, “3GPP Release 15 Early Data Transmission”, 2018, IEEE Communications Standards Magazine ( Volume: 2, Issue: 2, JUNE 2018), p90-96, https://doi.org/10.1109/MCOMSTD.2018.1800002

[5] Andreas Höglund, G. A. Medina-Acosta, Sandeep Narayanan Kadan Veedu, Olof Liberg, Tuomas Tirronen, Emre A. Yavuz, and Johan Bergman , 3GPP Release-16 Preconfigured Uplink Resources for LTE-M and NB-IoT

| [6] 3GPP TS 36.213, R.16.8.0 : Evolved Universal Terrestrial Radio Access (E-UTRA); Physical layer procedures

[7] 3GPP TS 38.321, R.17.0.0 (mars 2022), MAC protocol Specification. |