Les précédents articles sur le même sujet :

La sécurité sur les réseaux de mobiles – Part 1

La sécurité sur les réseaux de mobiles – Part 2

La sécurité sur les réseaux de mobiles – Part 3

II-2) La sécurité sur le réseau 4G

Le réseau en 4G est en réseau en tout IP, et par conséquent, plus sensible sur la sécurité IP. Au niveau de l’accès radioélectrique, la station de base 4G, nommé eNB, rassemble le contrôleur RNC avec la station de base.

Ainsi, le protocole PDCP se situe au niveau de l’eNB. Le chiffrement et l’intégrité sont réalisés par l’eNB en 4G.

Les algorithmes de chiffrement et d’intégrité ont été partiellement redéfinis dans le cas des réseaux de quatrième génération. Ils s’appuient sur deux algorithmes, respectivement fondés sur Snow 3G et AES.

Ainsi, deux standards ont été proposés pour la 4G :

- chiffrement : Algorithme EEA (EPS Encryption Algorithm) ;

- intégrité : Algorithme EIA (EPS Integrity Algorithm).

A partir de l’algorithme SNOW3G [6], la 3GPP propose les algorithmes 128-EEA1/128-EIA1.

A partir de l’algorithme AES (Advanced Encryption Standard), la 3GPP propose les algorithmes 128-EEA2/128-EIA2.

A partir de l’algorithme ZUC [7], la 3GPP propose les algorithmes 128-EEA3/128-EIA3.

Tableau 1 : La méthode de chiffrement et la complexité

Tableau 1 : La méthode de chiffrement et la complexité

Les clés de chiffrement et d’intégrité sont calculées à partir de la clé Ki privée et du numéro aléatoire (aléa RAND) fournit au mobile pour l’authentification. Nous allons donc revenir sur la procédure d’authentification en 4G.

Figure 12 : La procédure d’authentification 4G

Figure 12 : La procédure d’authentification 4G

Se référer aux articles :

- http://blogs.univ-poitiers.fr/f-launay/2015/05/05/emm-procedure-initial-attach/

- http://blogs.univ-poitiers.fr/f-launay/2015/05/19/emm-procedure-initial-attach-part-2/

La figure 12 présente la procédure d’attachement avec le calcul des clés et les algorithmes associés :

Figure 13 : Procédure d’authentification 4G [8]

Figure 13 : Procédure d’authentification 4G [8]

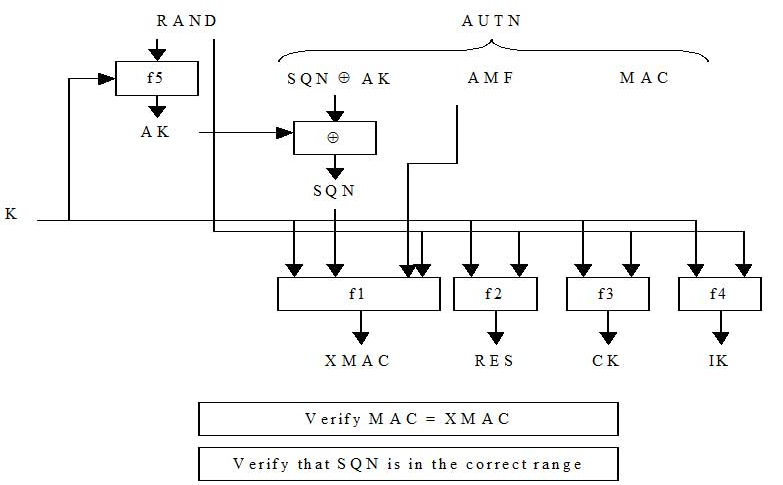

Comme en 3G (se référer à la figure 6), le jeton d’authentification contient trois champs :

- le numéro de séquence SQN embrouillé avec la clé d’anonymat Ak ;

- la valeur du champ d’authentification AMF ;

- la signature MAC du message.

La signature est calculée par l’algorithme f1.

Les clés Ck, IK, AK et le résultat d’authentification du mobile RES sont calculés par les algorithmes f2, f3, f4 et f5. La spécification [9] fournit les algorithmes en langage de programmation C.

Figure 14 : le calcul des clés pour la procédure d’authentification en 4G

La carte USIM contient la clé privé Ki. La valeur AMF est fourni avec le vecteur AUTN. OP est une valeur codée sur 128 bits qui est définie par l’opérateur nominal. La clé peut être publique ou secrète. La clé OPc est dérivée de la clé OP à partir de la clé Ki. La clé OPc est stockée dans la carte UICC.

La carte UICC stocke la valeur SQN (cette valeur change à chaque authentification).

Figure 15 : L’algorithme MILENAGE [9]

Figure 15 : L’algorithme MILENAGE [9]

A l’issu de la phase d’authentification, à partir de la clé privée Ki et de l’aléa RAND :

- L’entité HSS dérive les clés CK et IK;

- l’entité HSS dérive la clé KASME à partir de Ck et Ik;

- l’entité MME dérive les clés KNASenc, KNASInt, KeNB à partir de la clé KASME;

- l’entité eNB dérive les clés Kupint, Kupenc, kRRCint, KRRCenc.

Les clés de chiffrements utilisées sont :

- KNASenc pour le chiffrement des messages NAS (UE <-> MME) ;

- Kupenc pour le chiffrement des messages de données sur l’interface radioélectrique ;

- KRRCenc pour le chiffrement des messages de contrôle (signalisation) sur l’interface radioélectriques.

Les clés d’intégrités utilisées sont :

- KNASint pour la signature MAC des messages NAS (UE <-> MME) ;

- KRRCint pour la signature des messages de contrôle (signalisation) sur l’interface radioélectriques ;

- Optionnellement (non mis en œuvre en 4G et optionnel en 5G), Kupint pour la signature des messages de données.

La fonction USIM sur la carte UICC réalise l’étape 1 (dérive les clés CK et IK ). Le mobile dérive toutes les autres clés (étapes 2 à 4).

Figure 16 : Le calcul des clés en 4G

Figure 16 : Le calcul des clés en 4G

Si le mobile fait une procédure d’accès sur le réseau WiFi, le cœur de réseau 4G réalise une nouvelle procédure d’authentification par la méthode EAP-AKA. Celle-ci est décrite en section 3.

Les deux faiblesses de la méthode d’authentification EPS-AKA sont :

- la transmission en clair de l’identité IMSI. Même si un identifiant temporaire GUTI (Globally Unique Temporary Identity) est ensuite utilisé pour cacher l’identité IMSI sur l’interface radioélectrique LTE, cette identifiant n’est pas modifié assez fréquemment, et l’identité est prédictible. De plus, un réseau pirate peut demander au mobile de retransmettre son identité IMSI en clair ;

- le réseau nominal fournit au réseau visité le vecteur d’authentification. Il délègue la décision d’authentification au réseau visité.