La Transformation Digitale des Réseaux

Cet article vous propose de découvrir cette évolution majeure qui va redéfinir la manière dont les opérateurs télécoms gèrent leurs infrastructures et répondre principalement à ces deux questions :

- Comment les réseaux peuvent-ils devenir « autonomes »

- Quel rôle joue l’Intelligence Artificielle dans cette transformation ?

Le Contexte : Des Réseaux Entièrement Numériques

Aujourd’hui, les réseaux de communications sont quasiment tous numériques et basés sur l’IP (par exemple, nous avons assisté au déploiement de la TNT et actuellement au DAB+). Les opérateurs interagissent entre eux et avec leur client via des solutions SDWAN.

Ces réseaux transportent du contenu numérisé et la transmission s’appuie sur des protocoles de signalisation numérique.

Dans ce contexte, les Réseaux Autonomes représentent la prochaine étape logique. L’objectif est ambitieux : capturer une connaissance détaillée et en temps réel du réseau pour intégrer le contrôle directement dans son comportement natif. Autrement dit, faire en sorte que le réseau puisse se gérer lui-même, de manière autonome.

Les 5 Niveaux d’Autonomie : Une Progression vers l’Intelligence

Le TM Forum [1] a défini un cadre structuré autour de 5 niveaux d’autonomie. Comprendre ces niveaux permet de mesurer où nous en sommes et vers quoi nous nous dirigeons.

Niveau 0 : Gestion Manuelle

À ce stade, il n’y a aucune automation. Tout est géré manuellement par les opérateurs humains : configurations, interventions, modifications. C’est lent, coûteux et sujet aux erreurs. Heureusement, ce niveau appartient de plus en plus au passé.

Niveau 1 : Automation Assistée

Les premières briques d’automation apparaissent. Quelques tâches répétitives sont automatisées grâce à des scripts simples, mais toujours sous supervision humaine. L’opérateur décide, le système exécute. On commence à gagner en efficacité, mais le potentiel reste limité.

Niveau 2 : Automation Partielle

L’automation s’étend à des domaines spécifiques du réseau avec l’introduction de systèmes en boucle fermée. Le réseau peut analyser certaines situations et prendre des décisions dans des périmètres bien définis. C’est ici qu’apparaissent les premiers réseaux auto-organisants (SON – Self-Organizing Networks) dans le domaine radio, capables d’optimiser automatiquement certains paramètres ou de se « guérir » face à des problèmes connus.

Niveau 3 : Autonomie Conditionnelle

Nous entrons dans une dimension nouvelle : l’automation devient cross-domaine. Le système peut gérer de manière autonome plusieurs domaines du réseau et prendre des décisions complexes. L’Intelligence Artificielle et le Machine Learning font leur apparition pour prédire les comportements et optimiser les performances. L’opérateur ne définit plus comment faire, mais ce qu’il veut obtenir : on parle alors de pilotage par intention (intent-based networking).

Niveau 4 : Haute Autonomie

Le réseau devient largement autonome avec une intelligence cognitive avancée. Il s’auto-optimise en continu, s’auto-guérit de manière sophistiquée, et s’adapte dynamiquement aux conditions changeantes. L’opérateur définit simplement les objectifs business, et le réseau se gère lui-même pour les atteindre. C’est ce niveau que visent actuellement les opérateurs, car c’est là que se trouvent les gains les plus significatifs.

Niveau 5 : Autonomie Complète

La vision ultime : une autonomie totale du réseau dans tous les domaines et toutes les situations. Le réseau possède une capacité cognitive complète, apprend en continu, anticipe les besoins futurs et s’adapte même à des situations jamais rencontrées. Le rôle humain devient minimal, se concentrant sur la stratégie globale et les principes éthiques. Cette vision à long terme n’est pas encore atteinte, mais elle guide les développements actuels.

Le Rôle Central de l’Intelligence Artificielle

Une précision importante s’impose : conceptuellement, les Réseaux Autonomes n’impliquent pas nécessairement l’Intelligence Artificielle. Les concepts fondamentaux sont indépendants :

- Les capacités Self-X (auto-configuration, auto-optimisation, auto-guérison)

- Les boucles fermées (Closed Loop) qui permettent au système d’observer, décider et agir

- Le pilotage par intention (Intent-driven)

- L’intelligence réseau distribuée

Cependant, dans la pratique, l’IA représente un catalyseur extraordinaire pour accélérer la progression vers l’autonomie complète. Sans IA, atteindre les niveaux 4 et 5 serait extrêmement difficile, voire impossible. L’apprentissage automatique permet notamment de :

- Analyser des volumes massifs de données en temps réel

- Détecter des patterns complexes invisibles à l’œil humain

- Prédire les pannes avant qu’elles ne surviennent

- Optimiser automatiquement des milliers de paramètres simultanément

- Adapter le réseau à des situations nouvelles jamais programmées

L’Intent-Based Networking : Parler Business, Pas Technique

Au cœur des Réseaux Autonomes se trouve un changement de paradigme fondamental incarné par l’Intent-Based Networking (IBN), ou réseau piloté par intention.

Le Changement de Perspective

Traditionnellement, un opérateur devait spécifier précisément comment configurer le réseau :

« Configure le VLAN 100 sur les ports 1-24, active la QoS avec priorité 5, configure le routage OSPF avec area 0, ajuste les paramètres de bande passante à 10 Gbps… »

Avec l’approche Intent-Based, l’opérateur exprime simplement ce qu’il veut obtenir :

« Je veux que l’application vidéo du service client ait une latence inférieure à 50ms et une disponibilité de 99,9% »

Le système se charge ensuite automatiquement de traduire cette intention en configurations techniques concrètes sur tous les équipements concernés.

Les Quatre Piliers de l’IBN

Un système Intent-Based repose sur quatre composantes essentielles :

1. La Traduction

Le système traduit les intentions de haut niveau (souvent exprimées en termes business) en configurations techniques détaillées. Une intention comme « assurer une connectivité sécurisée entre le site A et le datacenter B » se transforme automatiquement en VPN, règles de pare-feu, QoS, routage et chiffrement.

2. L’Activation

Une fois la traduction effectuée, le système configure automatiquement tous les équipements nécessaires : routeurs, switches, pare-feu, mais aussi ressources cloud et fonctions virtualisées.

3. Le Monitoring Continu

Le système surveille en permanence que l’intention est bien respectée. Il mesure les indicateurs clés (latence, débit, disponibilité) et détecte toute dérive par rapport à l’objectif fixé.

4. L’Assurance et l’Auto-correction

Si l’intention n’est plus respectée, le système se corrige automatiquement : réoptimisation des chemins réseau, allocation dynamique de ressources, auto-guérison en cas de panne.

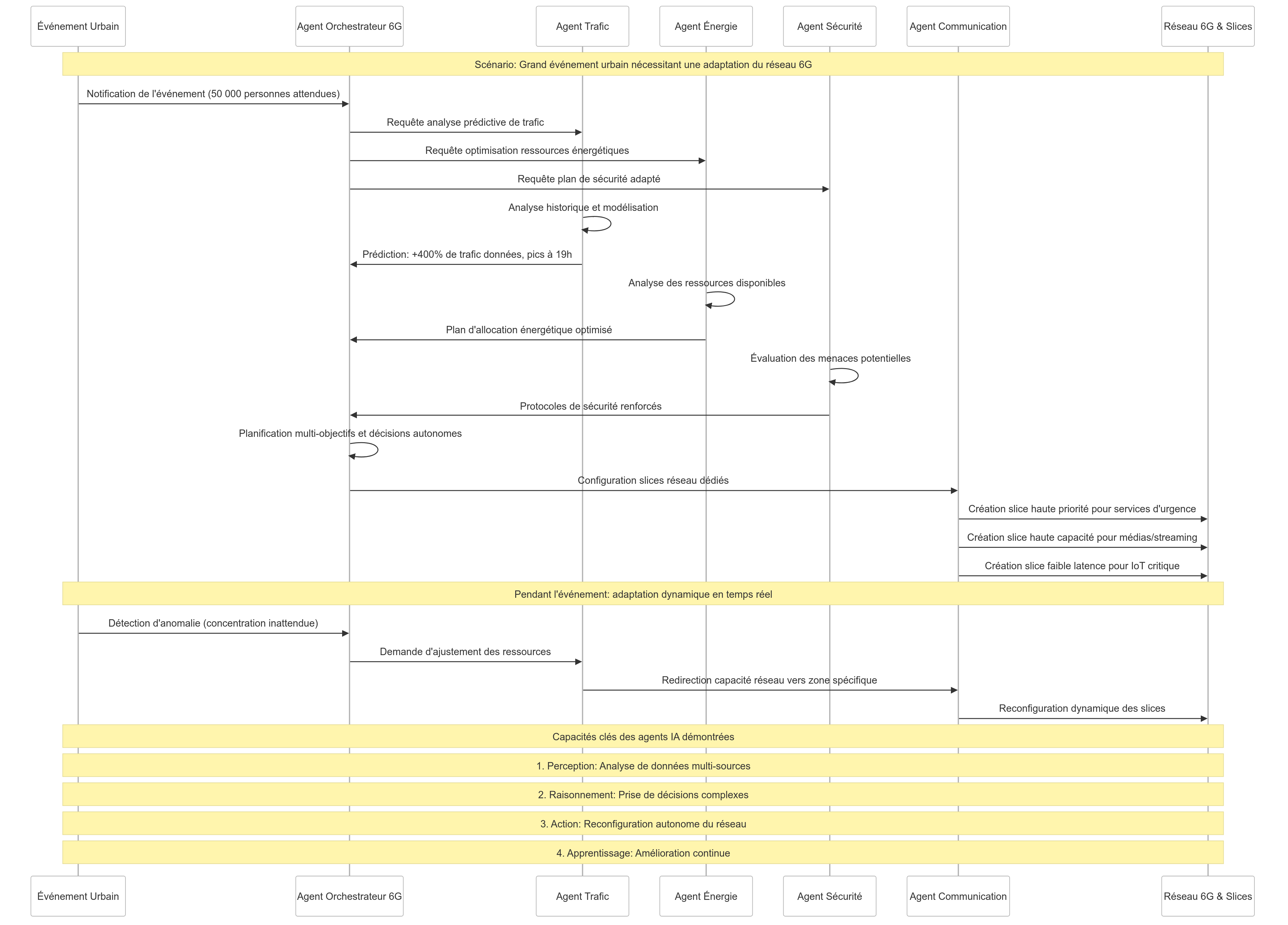

Un Exemple Concret : Le Network Slicing 5G

Imaginons qu’un opérateur veuille créer un service pour les véhicules connectés. Avec l’approche Intent-Based, il exprime simplement son intention :

« Créer un network slice pour véhicules connectés avec une ultra-faible latence (< 10ms), une haute fiabilité (99,999%), une isolation totale du trafic, et une couverture sur les autoroutes de la zone Sud »

Le système Intent-Based va alors automatiquement :

- Allouer les ressources radio nécessaires (RAN slicing)

- Configurer le cœur de réseau dédié (Core slicing)

- Mettre en place la QoS end-to-end

- Assurer l’isolation et la sécurité

- Activer un monitoring spécifique pour vérifier en permanence que les objectifs sont atteints

Tout cela sans que l’opérateur n’ait eu à configurer manuellement des milliers de paramètres sur des centaines d’équipements.

Les Bénéfices Business : Pourquoi Investir dans l’Autonomie ?

Une enquête récente menée auprès des principaux opérateurs télécoms révèle que l’objectif prioritaire est d’atteindre le niveau 4 d’autonomie. Pourquoi cet engouement ? Parce que c’est à ce niveau que se trouvent les gains business les plus significatifs :

Réduction des Coûts Opérationnels

L’automation avancée permet de réduire drastiquement les coûts d’exploitation. Moins d’interventions manuelles signifie moins d’erreurs, moins de temps perdu, et des équipes qui peuvent se concentrer sur des tâches à plus forte valeur ajoutée plutôt que sur des opérations répétitives.

Amélioration de la Durabilité

Les Réseaux Autonomes optimisent en permanence la consommation énergétique. L’IA peut, par exemple, désactiver temporairement des cellules radio peu utilisées, ajuster les puissances d’émission, ou optimiser les flux de climatisation dans les datacenters. Dans un contexte où la sobriété énergétique devient cruciale, ces gains sont essentiels.

Nouveaux Services et Agilité

La capacité à déployer rapidement de nouveaux services devient un avantage compétitif majeur. Avec l’Intent-Based Networking, ce qui prenait des semaines de configuration peut se faire en quelques minutes. Les opérateurs peuvent ainsi répondre plus rapidement aux demandes de leurs clients entreprises et proposer des services innovants.

Amélioration de l’Expérience Client

Un réseau qui s’auto-optimise en permanence, qui prévoit les pannes avant qu’elles n’affectent les utilisateurs, et qui s’adapte automatiquement à la charge, c’est l’assurance d’une meilleure qualité de service. L’expérience utilisateur s’améliore sans que le client ne s’en rende compte.

Les Technologies Clés à Maîtriser

Pour réaliser cette vision des Réseaux Autonomes, plusieurs briques technologiques doivent converger :

- L’Intelligence Artificielle et le Machine Learning : pour l’analyse prédictive, l’optimisation et la prise de décision

- Les boucles fermées (Closed-Loop Automation) : pour observer, décider et agir de manière autonome

- SDN et NFV : pour rendre le réseau programmable et flexible

- La télémétrie en temps réel : pour avoir une vision précise et instantanée du réseau

- L’orchestration multi-domaine : pour coordonner tous les éléments du réseau

Où en Sommes-nous Aujourd’hui ?

La majorité des opérateurs se situent actuellement entre les niveaux 1 et 2 d’autonomie. Les investissements se concentrent massivement sur l’atteinte des niveaux 3 et 4, où se trouvent les gains les plus importants. Le niveau 5 reste une vision à long terme, mais il guide dès aujourd’hui les choix technologiques et architecturaux.

La progression n’est pas linéaire. Certains domaines du réseau peuvent atteindre un niveau d’autonomie élevé (par exemple, l’optimisation radio) tandis que d’autres restent plus manuels. L’objectif est d’harmoniser progressivement l’ensemble vers une autonomie cross-domaine.

Conclusion : Une Révolution en Marche

Les Réseaux Autonomes ne sont pas une simple évolution technologique : ils représentent un changement profond dans la manière de concevoir, d’exploiter et de gérer les infrastructures de télécommunications. En libérant les opérateurs de tâches manuelles complexes, en optimisant continuellement les performances, et en permettant une agilité sans précédent, ils ouvrent la voie à une nouvelle ère des télécommunications.

L’Intelligence Artificielle joue un rôle de catalyseur essentiel dans cette transformation, même si elle n’est pas conceptuellement indispensable aux principes d’autonomie. Couplée au pilotage par intention, elle permet aux opérateurs de se concentrer sur leurs objectifs business plutôt que sur les détails techniques de mise en œuvre.

La route vers l’autonomie complète (niveau 5) est encore longue, mais le chemin est tracé. Les bénéfices observés dès le niveau 4 justifient amplement les investissements actuels. Dans les années à venir, nous verrons probablement émerger des réseaux toujours plus intelligents, capables non seulement de s’adapter à notre monde en constante évolution, mais aussi de l’anticiper.

La 6G sera autonome, intelligente et pilotée par l’intention.

Références

[1] https://www.tmforum.org/topics/an-resources/