I) Les applications visées par le DECT-2020-NR

L’interface radio 5G NR+ ou DECT-2020 NR utilise les principes du DECT ULE et s’intègre avec le cœur de réseau 5G. La 5G NR+ est donc une évolution de la 5G radio non cellulaire. L’objectif de cette nouvelle interface est d’apporter une autre solution que la 5G licenciée pour les applications suivantes :

- DECT

- Audio Professionnels (spectacles, évènementiels) – figure 1

- IoT – Smartgrid et Compteur intelligent

- BIM (batiment)

Figure 1 : Applications pour l’audio professionnels

La technologie DECT NR+ est conçue pour les applications de type mMTC et URLLC.

Le DECT-2020-NR s’appuie sur la modulation OFDM avec un préfixe cyclique (CP-OFDM). Le partage d’accès se fait en TDMA/FDMA dans un duplexage en temps (TDD).

A l’instar de l’interface 5G –NR, la trame est de 10 ms et l’espacement entre sous porteuses OFDM est définie selon une numérologie de 0, 1, 2, 4 et 8. Pour être compatible avec le DECT, la durée d’un slot est de 0,41677 ms. L’espacement entre sous porteuses pour la numérologie 1 est de 27 kHz.

II) Les topologies réseaux : Simple cellule, multi-cellules et MESH

Les terminaux radios peuvent communiquer en point à point ou en point à multipoints.

On définit deux modes opérationnels de connexions :

- Le mode de connexion fixe FT (Fixed Termination Point) pour lequel le dispositif radio (RD) initie l’allocation des ressources radios locales et transmet les informations (voie balise) aux autres dispositifs radio à l’écoute de la balise. Le dispositif radio en mode FT prendrai une partie des fonctions de la station de base en 5G

- Le mode de connexion PT (Portable Termination Point) permet à un dispositif radio de s’associer avec un autre RD qui fonctionne en mode FT

Un dispositif radio peut fonctionner en mode PT uniquement, FT uniquement ou dans les deux modes.

Une topologie réseau implique par conséquent des RD qui fonctionnent en mode FT et en mode PT. Le type de réseau peut être de topologie à une seule station de base (un seul RD en mode FT) ou à plusieurs stations de base (plusieurs RD en mode FT)

Chaque RD apporte une couverture radio sur sa zone de couverture et peuvent se déplacement d’une aire de couverture vers une autre aire.

La topologie MESH est également supportée pour les applications mMTC. En effet, un RD pouvant fonctionner dans les deux modes FT et PT devient un nœud intermédiaire. Ce nœud apportant une latence plus importante, cette topologie n’est pas adaptée pour les services URLLC. L’intérêt principal est la réduction de la consommation énergétique sur le lien global (entre le dispositif émettant et le dispositif récepteur).

Le routage de la topologie MESH est basée sur une optimisation du cout (minimum de saut) tout en maintenant une connectivité entre les nœuds. La décision de routage est distribuée au niveau de chaque RD à partir des ressources radio.

III) Le routage MESH

Un réseau maillé DECT-NR est un réseau dans lequel les dispositifs radios sont connectés de telle sorte qu’au moins certains, et parfois tous, aient des chemins multiples vers d’autres nœuds. Les connexions multiples augmentent la résilience du réseau.

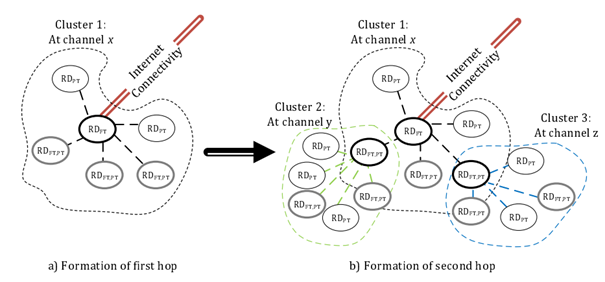

La topologie MESH nécessite donc un routage dynamique au niveau de chaque nœud afin de définir le prochain nœud. La création d’un cluster suit les étapes suivantes :

- Définition des RD qui ont un accès à Internet : RD en mode FT émet cette information sur une fréquence balise. Cela permet aux autres RD de s’associer à ce dernier pour un accès extérieur. L’information balise contient de plus l’allocation des ressources radios

- Chaque RD évalue la connexion radio en fonction de la puissance de réception de la voie balise (RSRI) et chaque RD décide s’il est RD FT ou RD FT et PT avec ses voisins.

Figure 2 : Mise en place du réseau MESH [1]

Dans le cas ou un RD détecte plusieurs voies balises dont le niveau de RSSI est suffisant pour une communication bidirectionnelle, le RD définit chaque RD comme prochain nœud potentiel et choisit le RD en fonction du critère de cout de routage. Ce critère est laissé libre à l’équipementier mais peut dépendre d’une réduction du nombre de nœud, du maximum de la capacité, ou du minimum d’erreurs paquets, ou de l’énergie disponible pour le prochain nœud.

A l’issu de la procédure d’association, chaque RD est en mesure de transmettre vers le prochain nœud, chaque nœud étant identifié par une adresse RD ID de 32 bits.

IV) La couche radio

La trame radio a une durée de 10 ms découpée en slot de 0,41677 ms. Chaque slot contient 10 ou 20 ou 40 ou 80 symboles.

La couche radio utilise la modulation OFDM avec un espacement entre sous porteuses (SCS) de 27 kHz (µ=1), 54 kHz (µ=2), 108 kHz (µ=4) ou 216 kHz (µ=16).

- Pour µ=1, la trame est composée de 10 slots.

- Pour µ=2, la trame est composée de 20 slots.

La largeur de bande dépend du facteur β et vaut 64* β*SCS. β prend pour valeur 1, 2 , 4, 8, 12 et 16

- Si µ=1 et β =1, on utilise une IFFT de taille 64 soit 1,728 MHz*. La fréquence d’échantillonnage est de 1/1728 ms soit 5,787 10-7s

- Si µ=2 et β =1, on utilise une IFFT de taille 64 soit 3,456 MHz*. La fréquence d’échantillonnage est de 1/3456 ms soit 2,893 10-7s

- Si µ=1 et β =2, on utilise une IFFT de taille 128 soit 3,456 MHz*. La fréquence d’échantillonnage est de 1/3456 ms soit 2,893 10-7s

(* Correction apportée le 15/10/2025: il fallait lire 1,728 MHz – version corrigée- et non 1728 MHz comme cela était indiqué auparavant. Merci à Xavier Lagrange pour la relecture).

La fréquence porteuse est définie dans une bande comprise entre 450 MHz et 5875 MHz.

La couche physique réalise les fonctions suivantes :

- Détection d’erreurs CRC

- Codage canal par un Turbo code

- Algorithme HARQ

- Adaptation de débit

- Correspondance des canaux physique sur le canal radio

- Modulation / démodulation (BPSK, QPSK, 16-QAM, 64-QAM, 256-QAM et 1024-QAM)

- Mesures radios

- Diversité de transmission MISO/SIMO/MIMO

IV) Le cœur de réseau

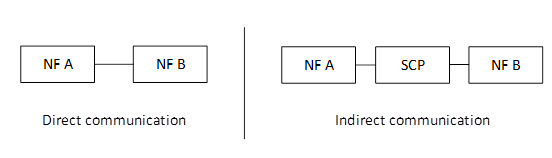

L’interface DECT-2020-NR est une interface radio non cellulaire. Comme les points d’accès WiFi, le RD FT est connecté au cœur de réseau 5G via la fonction N3IWF.

Figure 3 : Interconnexion avec le cœur de réseau 5G

Le dispositif radio RD PT et la station de base RD FT contiennent respectivement le stack 5G NAS et NGAP afin de pouvoir communiquer avec la fonction AMF.

Références :

[1] TS 103.636-1, V1.3.1, DECT-2020 New Radio Part 1: Overview https://www.etsi.org/deliver/etsi_ts/103600_103699/10363601/01.03.01_60/ts_10363601v010301p.pdf