Ce document est issu de la TR 22.827 et à pour objectif de résumer les cas d’usages

Résumé du cas d’utilisation 5.11 : Détection aux croisements routier avec/sans obstacle

Description :

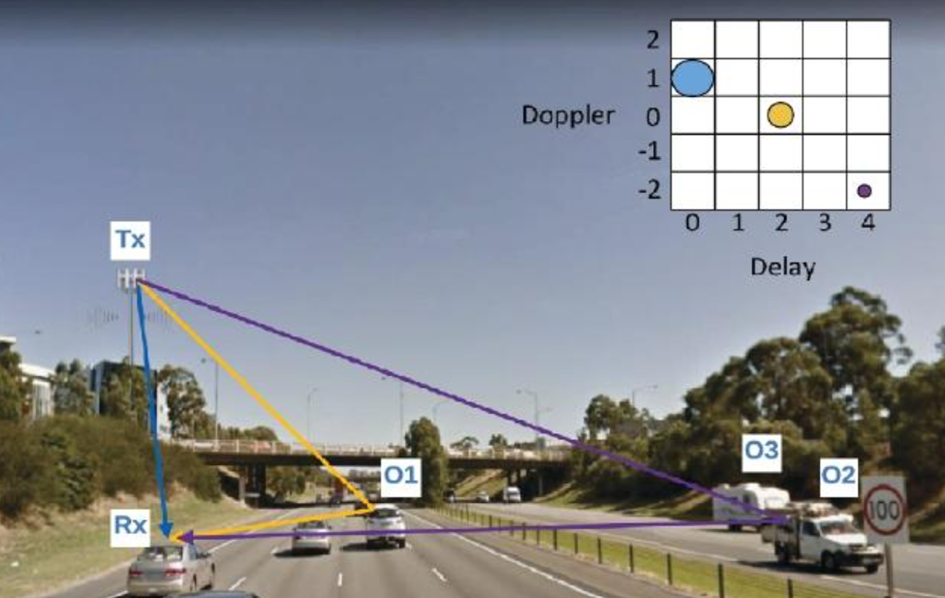

Ce cas d’utilisation porte sur la surveillance des croisements routiers où diverses formes de transport (véhicules, piétons, véhicules motorisés et non motorisés) rendent la circulation complexe. Les accidents se produisent souvent aux croisements, notamment lorsque des piétons surgissent soudainement d’un endroit invisible, comme derrière des bâtiments ou des arbres hauts. Il est donc essentiel de surveiller en temps réel l’état de la route. En collaboration avec des tiers de confiance, comme des fournisseurs de services cartographiques ou des plateformes de gestion des systèmes de transport intelligents (ITS), des informations d’assistance à la conduite peuvent être fournies aux véhicules pour améliorer la sécurité routière.

Fonctionnement :

Les informations sur l’état de la route (par exemple, le mouvement des véhicules, la position et la vitesse des usagers vulnérables de la route, ainsi que la détection d’obstacles et de comportements anormaux) peuvent être capturées par des caméras et des radars installés sur des unités de bord de route (RSU). Cependant, il subsiste des angles morts que la technologie 5G permet de combler en fournissant des données de détection en temps réel au réseau central. Ce réseau peut ensuite analyser et combiner ces données avec des cartes de navigation pour informer les conducteurs des congestions et accidents potentiels, améliorant ainsi la sécurité et le confort de la conduite.

Performance requise pour le cas d’utilisation :

| Critère de performance | Valeur requise |

| Niveau de confiance | ≥ 95 % |

| Précision de l’estimation de positionnement horizontal | ≤ 1 m |

| Précision de l’estimation de vitesse horizontal | ≤ 1 m/s |

| Latence maximale du service de détection | ≤ 500 ms |

| Taux de rafraîchissement | ≤ 0,1 s |

| Taux de détection manquée | ≤ 5 % |

| Taux de fausse alarme | ≤ 5 % |

Résumé du cas d’utilisation 5.12 : Détection assistée par le réseau pour éviter les collisions de drones (UAV)

Description :

Avec l’aide des réseaux 5G actuels, la commercialisation des drones (UAV) à basse altitude a atteint un nouveau stade. Les UAV peuvent effectuer des missions de surveillance, d’alerte précoce et de livraison dans l’espace aérien à basse altitude. Le secteur de la livraison par drone se développe rapidement et pourrait devenir un marché de près de 10 milliards d’euros, avec des applications dans la distribution alimentaire, la livraison de biens de consommation, la fourniture d’aide médicale, l’agriculture de précision, la logistique industrielle, etc.

Cependant, éviter les collisions et gérer efficacement le trafic des UAV sont des défis clés. En général, un drone fournit des informations sur ses mouvements et son environnement détectées par ses propres capteurs au système de gestion du trafic des drones (UTM). Mais la portée de détection d’un drone unique est limitée, ce qui peut entraîner des écarts de trajectoire ou des collisions si l’environnement change brusquement.

Grâce à la couverture étendue du réseau 5G, un équipement utilisateur (UE) embarqué sur un drone peut être abonné au réseau 5G et se connecter à l’UTM (UAS Traffic Management) via le réseau.

Fonctionnement :

- Les stations de base 5G envoient des signaux de détection dans une direction, un angle ou une zone spécifique pour suivre la trajectoire de vol du drone.

- L’UE collecte les signaux réfléchis par l’environnement et transmet ces données au réseau 5G.

- Le réseau analyse les informations recueillies, comme la présence de bâtiments élevés, d’obstacles et d’autres drones à proximité, et les transmet au système UTM.

- Le service de détection est continu pendant le vol du drone, et le réseau peut suivre plusieurs drones en même temps dans une même zone.

Performance requise pour le cas d’utilisation :

| Critère de performance | Valeur requise |

| Niveau de confiance | ≥ 95 % |

| Précision de l’estimation de positionnement horizontal | ≤ 1 m |

| Précision de l’estimation de vitesse horizontal | ≤ 1 m/s |

| Résolution de détection | < 1 m |

| Latence maximale du service de détection | ≤ 500 ms |

| Taux de rafraîchissement | ≤ 0,5 s |

| Taux de détection manquée | ≤ 5 % |

| Taux de fausse alarme | ≤ 5 % |

Résumé du cas d’utilisation 5.13 : Détection d’intrusion de drones (UAV)

Description :

L’industrie des UAV (drones) se développe avec une utilisation croissante dans des scénarios variés tels que la photographie aérienne, les forces de l’ordre, la gestion urbaine, l’agriculture, la météorologie, la fourniture d’électricité, le secours d’urgence, etc. Dans les villes intelligentes du futur, un grand nombre de drones seront utilisés pour améliorer la qualité de vie quotidienne, notamment pour l’inspection industrielle, les patrouilles de sécurité publique, le transport de marchandises et les diffusions en direct.

Cependant, cette prolifération pose des défis importants pour la supervision des UAV, notamment :

- Le grand nombre de drones de petite taille, leur vaste zone de vol et leurs missions diversifiées rendent la supervision difficile en utilisant uniquement des systèmes de radar traditionnels.

- Les drones non coopératifs peuvent pénétrer dans des zones d’interdiction de vol (par exemple, aéroports, bases militaires), ce qui peut entraîner de graves conséquences, telles que l’exposition d’informations privées ou la perturbation du trafic d’autres UAV sur les routes de vol.

Fonctionnement :

Les signaux radio 5G peuvent être utilisés pour détecter la présence ou la proximité de drones volant illégalement dans une zone spécifique. Ce service est particulièrement utile pour détecter les intrusions illégales dans des zones restreintes telles que les gares ferroviaires, les aéroports, les installations gouvernementales, les instituts de recherche, les sites de performance temporaires, etc.

Scénario de service :

- Le système 5G détecte en continu les UAV volant dans ou à proximité d’une zone restreinte.

- Lorsqu’un UAV est détecté à proximité d’une zone interdite, le système de gestion du trafic des drones (UTM) est informé en temps réel.

- L’UTM peut prendre des mesures pour avertir le contrôleur de l’UAV ou activer des contre-mesures pour empêcher le drone de continuer à voler dans la zone interdite.

Performance requise pour le cas d’utilisation :

| Critère de performance | Valeur requise |

| Niveau de confiance | ≥ 95 % |

| Précision de l’estimation de positionnement horizontal | ≤ 10 m |

| Précision de l’estimation de positionnement vertical | ≤ 10 m |

| Précision de l’estimation de vitesse horizontal | ≤ 1 m/s |

| Résolution de détection | < 10 m |

| Latence maximale du service de détection | ≤ 1000 ms |

| Taux de rafraîchissement | ≤ 1 s |

| Taux de détection manquée | ≤ 5 % |

| Taux de fausse alarme | ≤ 5 % |

Résumé du cas d’utilisation 5.14 : Gestion du trafic dans les sites touristiques

Description :

Ce cas d’utilisation concerne la gestion du trafic dans les sites touristiques afin d’assurer un développement durable de ces lieux. La gestion du flux de visiteurs prend en compte la capacité d’accueil, la capacité des installations, la capacité écologique et d’autres facteurs susceptibles d’engendrer des désastres dans la zone.

Les sites touristiques contrôlent le flux de visiteurs grâce à la surveillance en temps réel, à la gestion des flux et aux systèmes d’alerte et de rapport. La gestion du trafic se divise en deux volets : la gestion du flux de passagers et la gestion du flux de véhicules. La collecte de données sur le trafic est une partie importante de cette gestion. Les stations de base situées dans les zones touristiques peuvent fournir des services de communication 5G et collecter des données sur les passagers et les véhicules qui passent à travers les points d’accès ou par unité de surface.

Pour les sites touristiques de grande superficie, il est plus pratique d’utiliser les stations de base pour collecter des données sur le trafic lorsque le déploiement d’équipements comme des caméras et d’autres capteurs est difficile.

Performance requise pour le cas d’utilisation :

| Critère de performance | Valeur requise |

| Niveau de confiance | ≥ 95 % |

| Précision de l’estimation de positionnement horizontal | ≤ 2 m |

| Précision de l’estimation de vitesse horizontal | ≤ 1 m/s |

| Résolution de détection | < 1 m |

| Latence maximale du service de détection | ≤ 5000 ms |

| Taux de rafraîchissement | ≤ 0.2 s |

| Taux de détection manquée | ≤ 5 % |

| Taux de fausse alarme | ≤ 5 % |

Résumé du cas d’utilisation 5.15 : Surveillance du sommeil sans contact

Description :

Ce cas d’utilisation consiste à surveiller la situation de sommeil d’une personne sans avoir recours à un dispositif portable. Les technologies de détection sans contact, utilisant les signaux sans fil 3GPP, offrent de nombreux avantages pour la détection de l’état de santé par rapport aux dispositifs portables traditionnels.

L’application de surveillance du sommeil réutilise les signaux sans fil omniprésents pour réaliser la détection. La présence, le mouvement et même la respiration d’une personne influencent la propagation du signal sans fil, ce qui se traduit par des fluctuations de l’intensité de la forme d’onde et du décalage de phase.

Performance requise pour le cas d’utilisation :

| Critère de performance | Valeur requise |

| Niveau de confiance | ≥ 95 % |

| Précision du taux de mouvement humain (fréquence) | ≤ 0,033Hz |

| Précision de l’estimation de vitesse horizontal | ≤ 1 m/s |

| Résolution de détection | < 1 m |

| Latence maximale du service de détection | ≤ 60 s |

| Taux de rafraîchissement | ≤ 60 s |

| Taux de détection manquée | ≤ 5 % |

| Taux de fausse alarme | ≤ 5 % |

Ces performances garantissent que le système de surveillance du sommeil sans contact est capable de détecter et de signaler des événements respiratoires anormaux, tels que les arrêts respiratoires, afin d’aider les utilisateurs à surveiller leur santé et à identifier les problèmes potentiels liés au sommeil