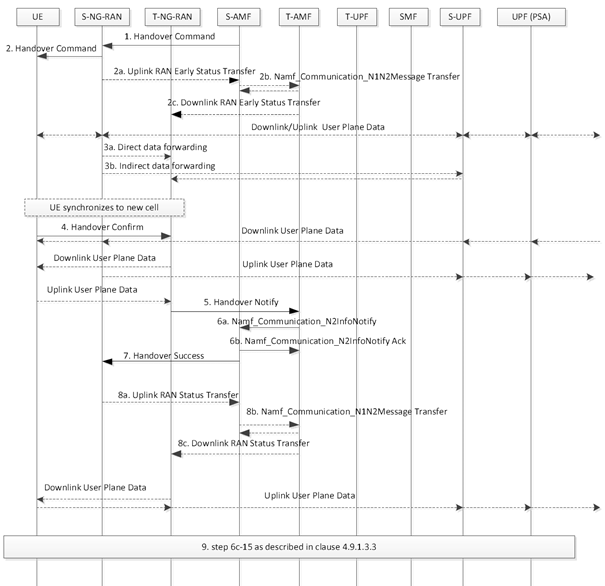

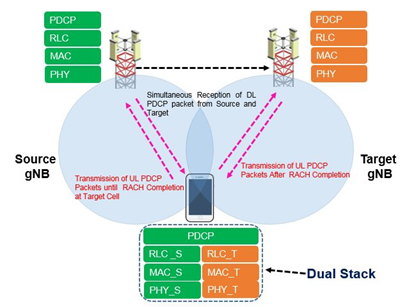

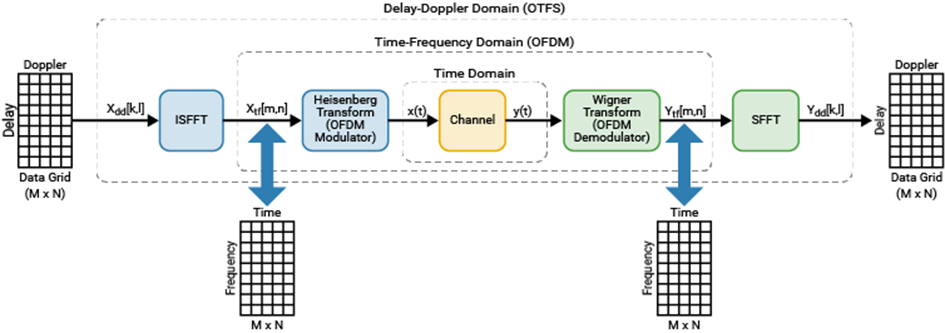

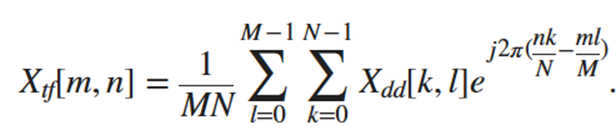

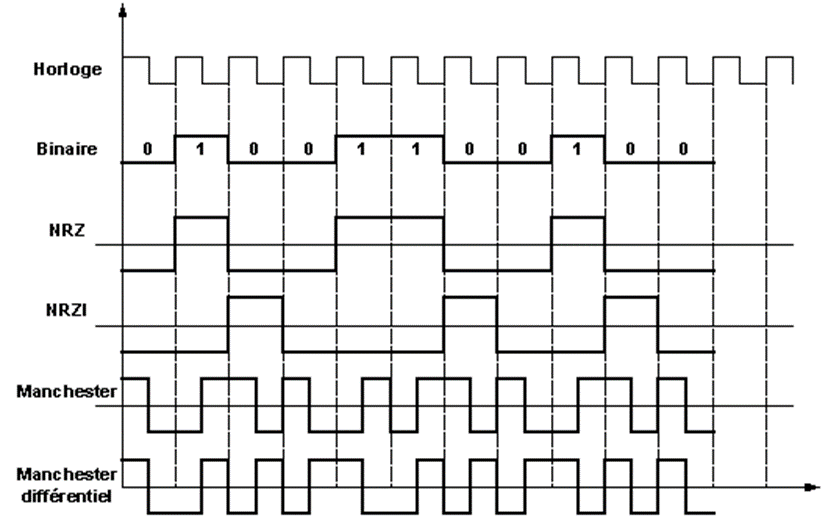

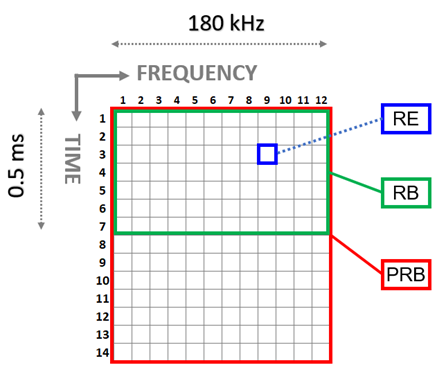

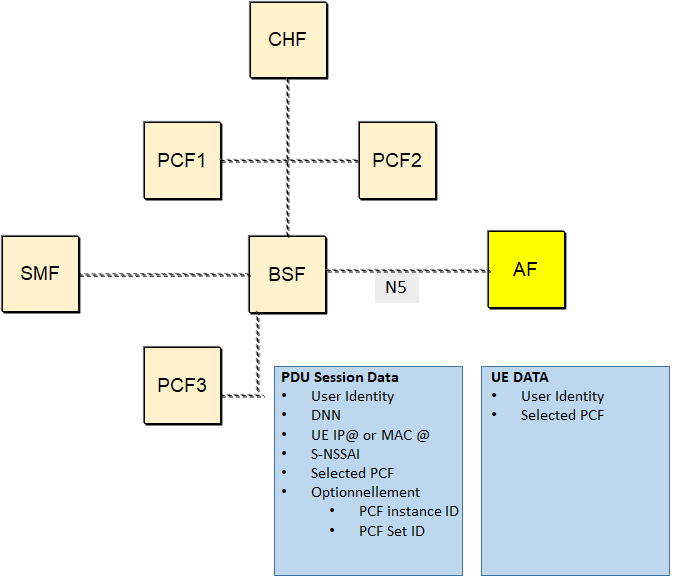

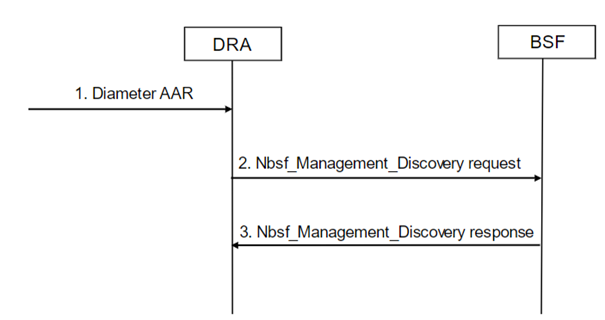

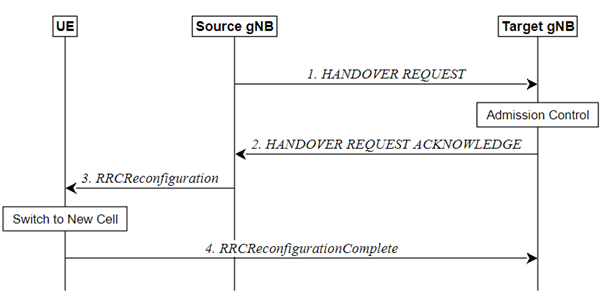

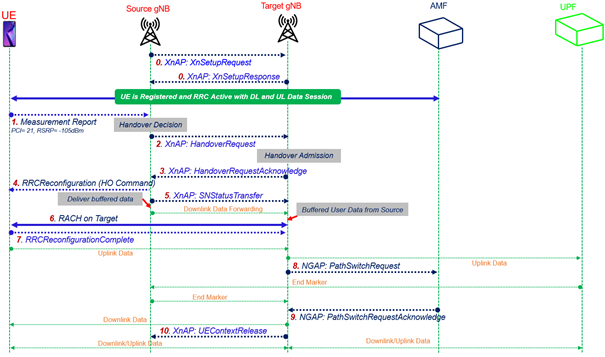

La procédure de HandOver a pour objectif de maintenir une session de données ou un échange de signalisation lorsque l’UE bascule d’une cellule vers une autre. La station de base source informe la station de base cible d’une demande de handover par le message Handover Request. Ce message est porté par l’application XnAp. La station de base cible vérifie les conditions d’admission et répond à la station de base source par le message Handover Request Acknowledge. Si la demande est acceptée, la station de base source demande au mobile d’exécuter le handover. Pour guider le mobile, la station de base cible transmet à la station de base source les informations de configuration dans le message Handover Request Acknowledge. Ensuite, la station de base source transfère le contenu de la configuration de Handover dans le message RRC Reconfiguration (figure 1).

Les informations de configuration contiennent au minima l’identité de la cellule cible (Cell ID) et toutes les informations requises pour accéder à la station de base cible (préambule, C-RNTI de la cible gNB…). Ces informations sont transmises dans un containeur transparent d’un message RRC.

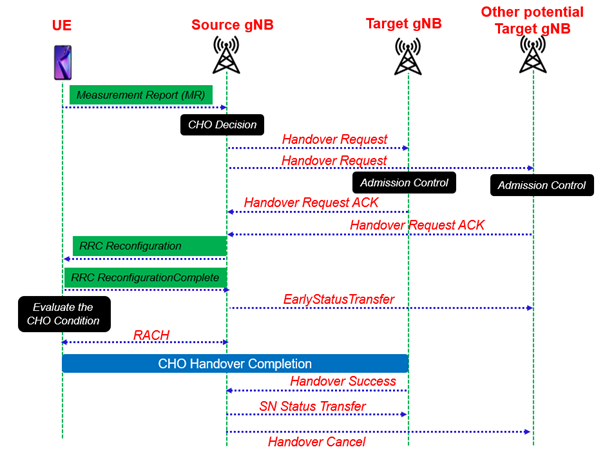

Figure 1 : La procédure de Handover inter-gNb [1]

Dès que la station de base source reçoit le message Handover Request Acknowledge, un tunnel de données est établi de manière temporaire de la station de base source vers la station de base cible. Cela permettra aux paquets à destination de l’UE (paquet descendant) d’être transférés vers la station de base cible pour les transmettre au mobile après exécution du handover.

L’exécution du Handover se passe en deux étapes : L’UE reçoit un ordre pour couper le lien radio avec la station de base source et il établit un lien avec la station de base cible.

Pour ce faire, l’UE démarre la procédure d’accès aléatoire (cf article précédent) avec la station de base cible et une fois connecté, l’UE transmet le message RRC Reconfiguration Complete à la station de base cible.

Le relâchement du flux entre la station de base source et le cœur de réseau est déclenché par la station de base cible.

A travers cet article, nous allons étudier trois méthodes de Handover :

- Handover traditionnel

- DAPS Handover

- Handover Conditionnel

Les méthodes de Handover CHO et DAPS ne peuvent pas être configurés simultanément. La demande de Handover est déclenchée par une réception radio mauvaise. Nous allons démarrer l’article par les évènements de mesure du lien radio.

La demande de Handover est déclenchée par le mobile lorsque la puissance du signal radio reçue par le mobile correspond à un évènement connu par le mobile. Les évènements de déclenchement sont transmis par la station de base au mobile dans le message RRC Reconfiguration.

Les différents évènements de mesure sont :

A1 : Cet évènement est déclenché lorsque la puissance RSRP reçue par l’UE et issue de la cellule de service est supérieure à un seuil. Cette condition permet d’annuler la demande d’un Handover

A2 : Cet évènement est déclenché lorsque la puissance RSRP reçue par l’UE du signal issu de la cellule de service est inférieure à un seuil. Cette condition permet à l’UE de déclencher d’autres mesures inter-fréquences ou inter-systèmes ou de réaliser une mobilité à l’aveugle.

A3 : Cet évènement est déclenché lorsque la puissance RSRP reçue de l’UE et issue d’une cellule voisine est supérieure aux mesures des cellules SpCell c’est-à-dire la cellule maître et secondaire (Double connectivité : https://blogs.univ-poitiers.fr/f-launay/2022/07/20/pcell-scell-pscell-et-spcell/)

A4 : Cet évènement est déclenché lorsque la puissance RSRP reçue par l’UE d’une cellule voisine est supérieure à un seuil. Cet évènement permet de faire de l’équilibrage de cellule d’un UE à cause du nombre d’UE et non des conditions radio. Dans ce cas, il est juste nécessaire de vérifier que la couverture radio de la cellule voisine est suffisante pour une couverture radio convenable.

A5 : Cet évènement est déclenché lorsque la puissance RSRP reçue de l’UE par une cellule est inférieure à un seuil alors que la puissance reçue par une autre cellule est supérieure à un autre seuil. Cette mesure permet un Handover intra-fréquence ou inter-fréquence.

A6 : Cet évènement est déclenché lorsque la puissance RSRP reçue par l’UE d’une cellule voisine est supérieure ou inférieure à une cellule secondaire utilisé lors de l’agrégation de cellule. La puissance reçue par la cellule secondaire est affecté d’un offset positif ou négatif.

B1 : Cet évènement est déclenché lorsque la puissance RSRP reçue par l’UE d’une cellule voisine d’un autre RAR est supérieur à un seuil. Cet évènement peut être utilisé pour réaliser un Handover afin d’équilibrer la charge de la cellule tant que la réception radio est suffisante.

B2 : Cet évènement est déclenché lorsque la puissance RSRP reçue par l’UE de la cellule primaire est inférieure à un seuil alors que la puissance radio reçue par l’UE d’une autre technologie RAT est supérieure à un autre seuil. Cela permet de définir quelle station de base cible prendra le relais radio lors du Handover.

Les mesures A1 à A6 concernent des mesures radio de la même technologie radio

Les mesures B1 et B2 concernent des mesures radios de technologies différentes (autre RAT)

- Le Handover traditionnel HO

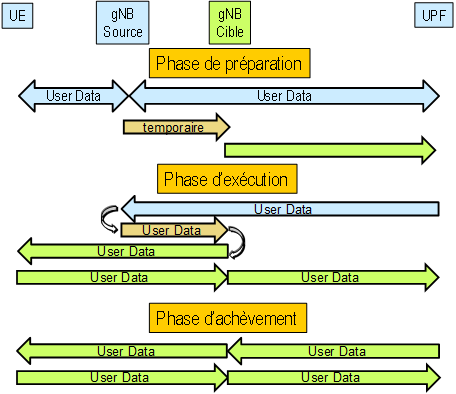

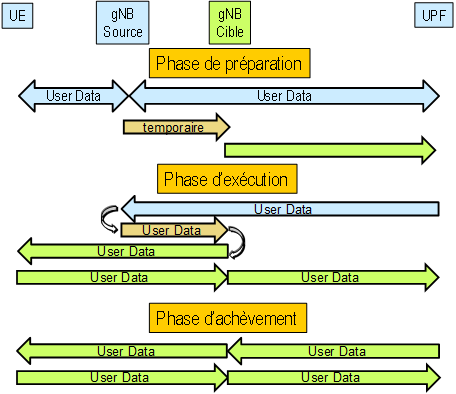

La procédure de H.O traditionnelle s’effectue en trois étapes :

- Préparation du HandOver

- Exécution

- Achèvement

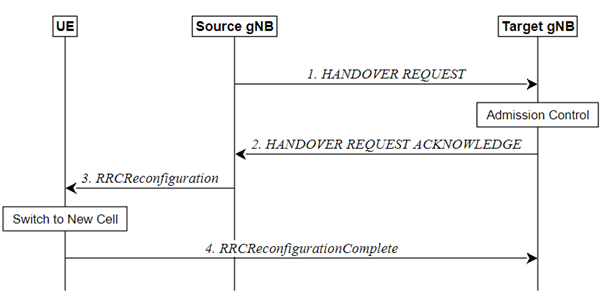

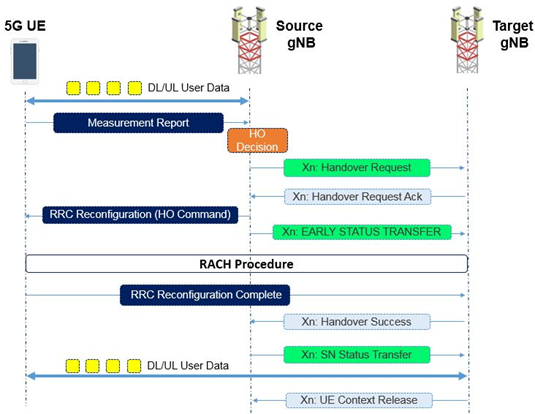

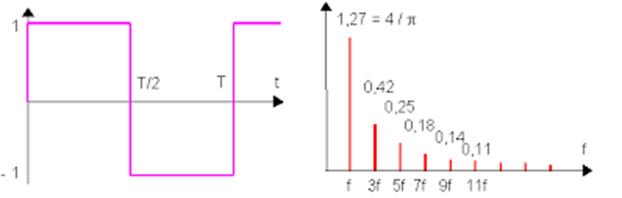

Figure 2 : La procédure de Handover BHO

Phase de préparation :

A partir du rapport de mesure, la décision du Handover revient à la station de base source. C’est elle qui décide quelle station de base cible assurera la reprise de la session. En fonction des mesures, le mobile fait une demande de HO et attend la réponse de la station de base ciblée par la station de base source.

Phase d’exécution :

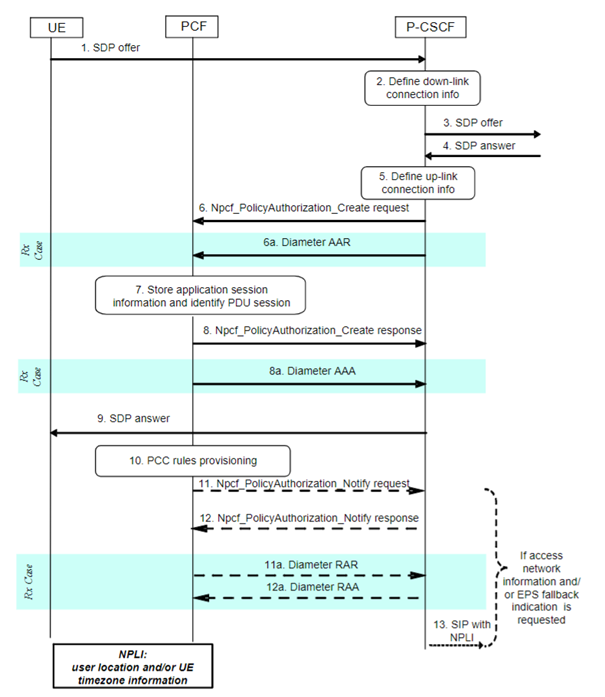

La figure 2 complète les premiers messages de la figure 1.

Avant que l’UE se connecte à la station de base cible (procédure RACH et message RRC Reconfiguration Complete), la station de base source envoie le numéro de séquence de l’entité PDCP pour le lien montant et pour le lien descendant (SN Status Transfer). Le numéro SN permet de vérifier qu’aucun paquet n’est perdu au niveau de l’entité PDCP pour les paquets en mode acquitté (RLC AM) lors du HandOver (source/cible). L’entité de la couche RLC remet à 0 le compteur de paquet entre l’UE et la station de base cible, la séquence numéroté PDCP est là pour garantir que tous les paquets ont bien été reçus par le récepteur.

Au niveau du plan utilisateur :

1) lors de la phase d’exécution du HO, après l’envoi du numéro SN, la station de base source établit un tunnel temporaire vers la station de base cible. Le plan utilisateur (trafic) utilise ce tunnel temporaire pour envoyer les flux vers la station de base cible. Ainsi les données entrantes, du réseau DN vers le mobile sont transmis de l’UPF vers le gNB source et du gNB source vers le gNB cible. Les paquets sont bufferisés au niveau du gNB cible. En même temps, la station de base cible recopie la table d’acheminement de la station de base source ce qui lui permet de connaitre l’adresse IP du la fonction UPF et l’identifiant de tunnel TEID associé au flux : le tunnel montant est ainsi ré-établi au niveau de la gNB cible.

Entre temps, le mobile fait une demande d’attachement avec la station de base cible. Une fois connecté, le mobile communique de manière bidirectionnelle avec la station de base cible. Ainsi, les données bufferisées au niveau du gNB cible peuvent être transmises vers le mobile. Pour le lien montant, l’UE envoie les données vers le gNB cible qui les transfère vers l’UPF (@IP UPF et TEID connu).

2) La phase d’achèvement permet de modifier la table d’acheminement de l’UPF pour que les données soient acheminées vers la station de base cible. Cette phase permet aussi de vérifier que toutes les données ont bien été réacheminées (End Marker). Lorsque le dernier paquet reçu par la gNB source a été transmis au gNB cible, le gNB cible demande à la fonction AMF de modifier la table d’acheminement de l’UPF. La fonction AMF envoie la requête PATH SWITCH REQUEST à la fonction SMF afin que cette fonction commute le trafic descendant du gNB source vers le gNB cible.

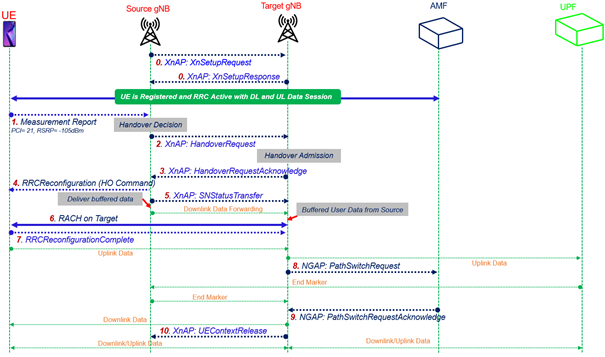

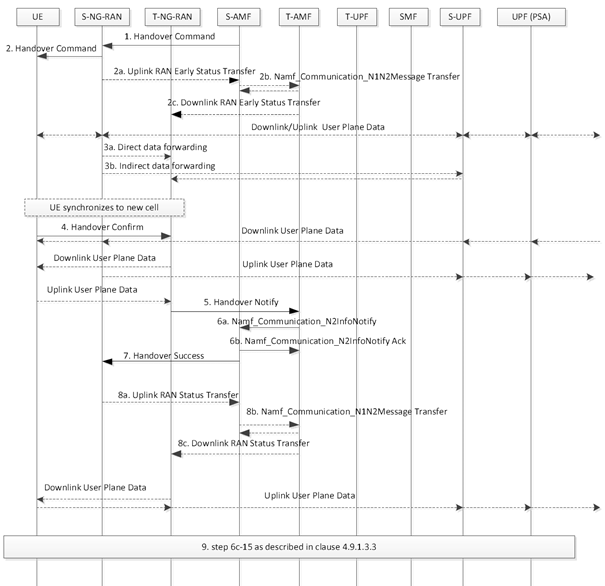

La figure 3 représente le plan utilisateur lors du H.O :

Figure 3 : Le plan utilisateur lors du Handover

Figure 3 : Le plan utilisateur lors du Handover

Dans le cas de la procédure du H.O, il y a une interruption radio de 30 ms à une centaine de ms, ce qui n’est pas compatible avec les services de type URLLC ou la latence est de 1 ms.

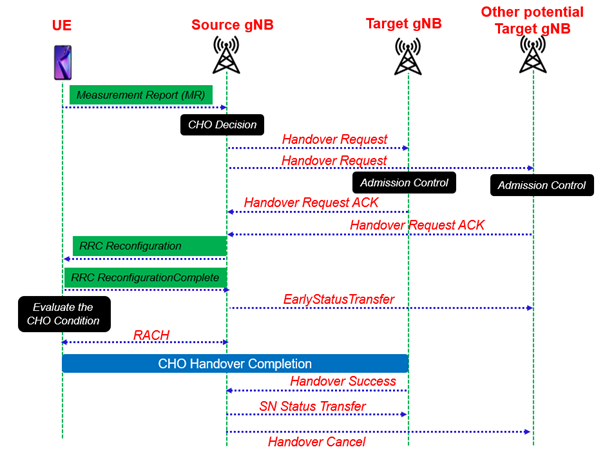

La méthode de Handover DAPS (Dual Active Protocol Stack) permet au mobile de conserver le lien radio de données DRB (Data Radio Bearer) avec la station de base source après la commande de Handover, mais l’UE suspend sa signalisation radio SRB avec la station de base source.

Ainsi, l’UE continue à recevoir et à émettre du trafic avec la station de base source en attendant d’être connecté avec la station de base cible.

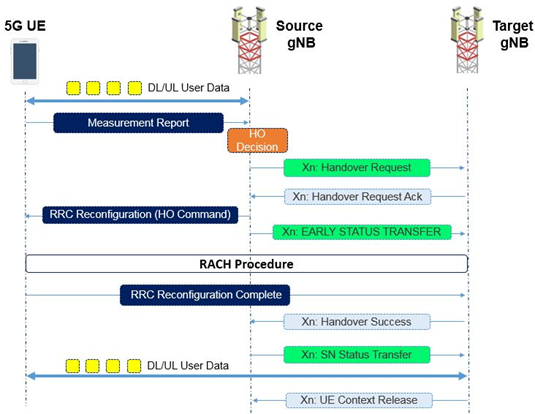

Préparation du HO.

Le mobile envoie son rapport de mesure à la station de base. La station de base source déclenche le Handover et envoie la commande Handover Request à la station de base cible. La station de base gNB cible prépare le Handover et envoie le message Handover Request Acknowledgement à la station de base source.

La station de base source envoie ensuite le message RRC_Reconfiguration à l’UE pour lui fournir les informations du HO.

Au moment de la demande de HandOver, un tunnel temporaire est établi entre la station de base source et la station de base cible permettant de router le trafic Uplink/Downlink lorsque le mobile se connecte avec la station de base cible. C’est la station de base source qui décide à quel moment elle arrête de transmettre le trafic DL.

Exécution du H.O.

La station de base source envoie ensuite le message SN Uplink Early Status Transfer à la station de base cible. La station de base cible envoie le message SN Downlink Early Status Transfer à la station de base source.

L’information Early Status Transfer (procédure de transfert anticipé) permet de connaitre le numéro de séquence de la première liaison SDU PDCP descendante que la station de base source doit transmettre à la cible.

L’UE se synchronise sur la station de base cible et finalise le Handover par le message RRC Reconfiguration Complete à la station de base cible (suite à la procédure d’accès aléatoire).

La station de base source maintient la transmission DL jusqu’à réception du message HandOver Success émis par la station de base cible. Ce message est transmis lorsque l’UE est connecté sur la station de base cible. Le message HandOver Success permet à la station de base cible d’informer la station de base source que le H.O s’est bien déroulé.

Achevènement du H.O

La station de base source envoie le message SN Status Transfer à la station de base cible. Le cœur de réseau modifie le tunnel entre la fonction UPF et la station de base source.

Ainsi, pour le DAPS HO, le mobile se connecte avec la station de base cible avant de libérer sa connexion avec la station de base source.

Même si le trafic DL a commuté vers la station de base cible, le trafic UL est toujours émis de l’UE vers la station de base source. L’UE continue a émettre les informations CSI, HARQ vers la station de base source.

Puis, le mobile libère les ressources radios avec la station de base source. En cas d’échec, l’UE se repli (fallback) sur la station de base source en ré-établissant les bearers de signalisation SRB suspendus.

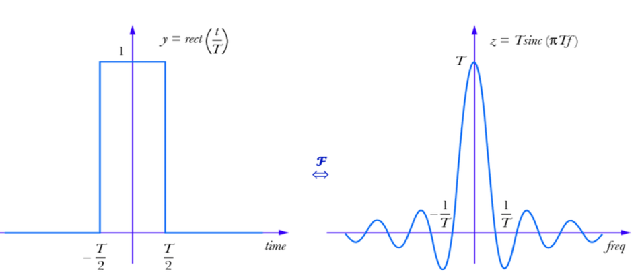

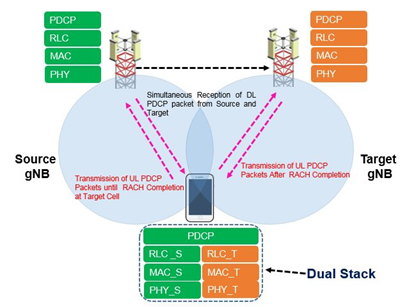

Deux piles protocolaires au niveau de l’UE sont nécessaires pour maintenir la session avec la station de base source et pour établir une nouvelle session avec la station de base cible ce qui suppose :

- Création d’une nouvelle entité MAC et RLC pour chaque DRB

- Etablissement d’une entité RLC associé au canal logique DTCH pour la station de base cible pour chaque DRB concerné

Figure 4 : La couche protocolaire pour la méthode DAPS HO

Figure 4 : La couche protocolaire pour la méthode DAPS HO

Les couches PHY/MAC/RLC sont dupliquées, l’une pour la station de base source, l’autre pour la station de base cible. L’unique entité PDCP gère les bearers vers les deux stations de base. La signalisation SRB est émise vers la station de base cible.

Lors de la procédure DAPS, le mobile maintient donc sa connexion avec la station de base source après avoir reçu la commande de HandOver, à la différence du HO traditionnel.

Figure 5 : La procédure de Handover DAPS

Figure 5 : La procédure de Handover DAPS

Le Handover Inter-RAT DAPS n’est pas supporté dans la R.17, ni même le DAPS HO de la bande FR2 vers la bande FR2.

- Le Handover Conditionnel CHO

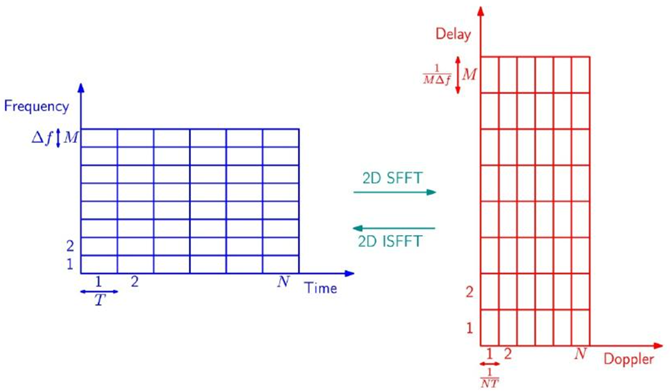

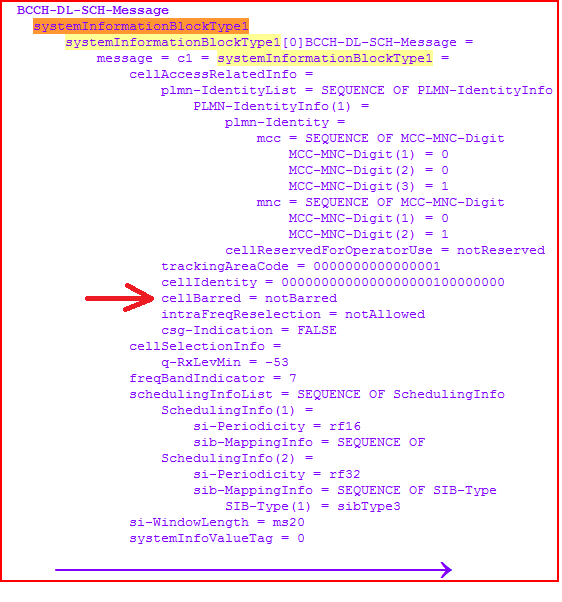

Le Handover Conditionnel CHO est apparu dans la spécification R.16. Lorsqu’un évènement de mesure est satisfait, l’UE envoi un rapport de mesure vers la station de base source, et celle-ci démarre la procédure de HO Conditionnelle.

La nouveauté est que l’exécution du Handover est faite au niveau de l’UE à partir des conditions de HO des stations de base voisines.

Ainsi, lors de la phase de préparation, gérée par la station de base source, la gNB source demande à un ensemble de stations de base voisines de transmettre les conditions de Handover. Dans le cas du H.O traditionnel, la station de base source choisissait la station de base cible. Chaque station de base voisine transmet à la station de base source les conditions de déclenchement de Handover.

Lors de la phase de préparation, la station de base source fournit les conditions d’exécution à l’UE à travers un message de Commande de HandOver (HO Command) dans le message RRC Reconfiguration.

La sélection de la station de base cible est gérée au niveau de l’UE à partir des conditions reçues. En cas d’échec de HO, le mobile recherche une nouvelle cellule et si celle-ci est candidate, le mobile fait une nouvelle tentative. En cas de deuxième chec, le mobile revient sur la cellule initiale.

Le choix de la station de base cible par l’UE s’appuie sur une ou plusieurs conditions est/sont atteinte(s). La condition peut porter sur le RSRP ou RSRQ. L’UE indique le choix de la station de base cible via le message RRC Reconfiguration Complete envoyé à la station de base source.

L’UE initie la demande d’accès aléatoire selon les conditions de HO reçue dans la commande de HO vers la station de base cible. Si, les conditions sont atteintes mais avant de déclencher le HO l’UE reçoit une nouvelle commande de HO, il ne poursuit pas la procédure de HandOVer initiale.

Le CHO a pour objectif d’améliorer le taux de réussite du Handover et s’effectue toujours en trois étapes.

- Etape de préparation : Le mobile fait une demande de Handover et reçoit un acquittement avec les conditions de HO.

- Etape d’exécution : Le mobile analyse les conditions de HO et se synchronise sur la cellule candidate. La station de base source envoie le message EARLY STATUS TRANSFER contenant le numéro SN de reprise de séquence. Un tunnel DATA temporaire est créé entre la station de base source et la station de base cible pour le trafic descendant. Les données sont bufferisées au niveau de la station de base cible.

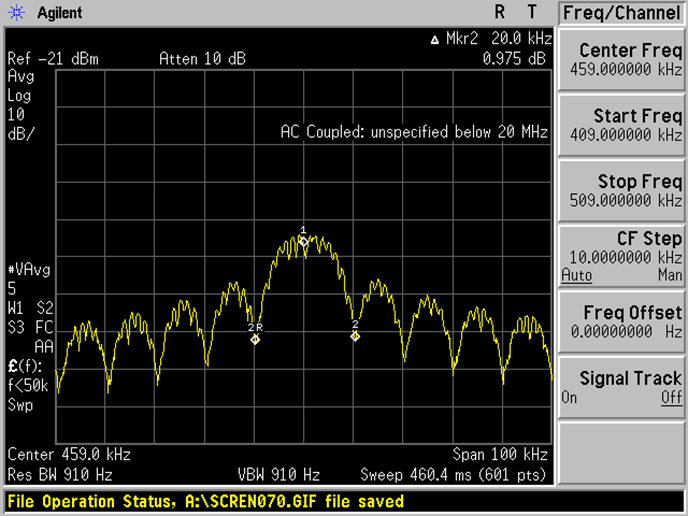

Figure 6 : La procédure de Handover CHO

Figure 6 : La procédure de Handover CHO

L’UE réalise des mesures du lien radio. Lorsqu’un évènement de mesure (A1/A6) se déclenche, l’UE transmet un rapport de mesure à la station de base, indiquant à celle-ci qu’un handover sera nécessaire.

Phase de préparation

La station de base source envoie la requête Handover Request via l’application XnAP vers toutes les stations de bases voisines candidates. Chaque station de base candidate transmet à l’UE le préambule d’accès aléatoire et se prépare à recevoir une demande d’accès aléatoire de la part de l’UE. La station de base source récupère les informations de HO. Chaque condition contient le préambule à utiliser spécifique à la station de base et des options de mesures d’évènement à réaliser pour la station de base. Chaque condition est regroupée dans la payload du message RRC Reconfiguration. La commande de Handover Condtionnelle est transmise au mobile via le message RRC Reconfiguration.

Phase d’exécution

A partir des conditions reçues, et des mesures complémentaires à réaliser, l’UE choisit la station de base cible et en informe la station de base source via le message RRC Reconfiguration Complete de la station de base cible choisit. La station de base source initie la procédure de modification du plan d’acheminement NGAP Path Switch Procedure. Via le message Early Status Transfert, la station de base source transmet à la station de base cible les informations d’acheminement du l’UPF (@IP de l’UPF et l’identifiant TEID concernant la session de l’UE et réalise la création d’un tunnel temporaire entre la station de base source et la station de base cible.

L’UE exécute la procédure d’accès aléatoire vers la station de base cible.

Références

[1] TS38.300 R.17 : Figure 9.2.3.1-1

https://www.etsi.org/deliver/etsi_ts/138300_138399/138300/17.00.00_60/ts_138300v170000p.pdf

Annexe DAPS