- L’authentification sur le réseau 2G

Sur le réseau 2G, le serveur d’authentification est l’entité HLR (Home Location Register). La fonction AuC (Authentification Center, fonction d’authentification du HLR), génère un numéro aléatoire aléa RAND sur 128 bits qui constitue le défi (figure 1).

Le protocole d’authentification utilisé dans les réseaux GSM repose sur l’algorithme COMP128. L’algorithme COM128 implémente deux fonctions : la fonction A3 pour l’authentification et la fonction A8 permettant de dériver la clé de chiffrement. Les fonctions A3 et A8 ne sont pas normalisées, ce qui signifie que les opérateurs sont libres d’utiliser des algorithmes propriétaires non publics.

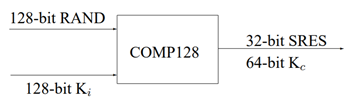

A partir du numéro aléatoire RAND et de la clé privée Ki, la fonction A3 calcule un résultat nommé SRES sur 32 bits, et la fonction A8 calcule une clé Kc de longueur 64 bits (figure 1).

Figure 1 : L’algorithme COMP128

L’entité HLR transmet le triplet d’authentification (RAND, SRES, Kc) à l’authentificateur VLR/MSC (Visitor Local Register/Mobile Switch Center – commutateur mobile). L’authentificateur MSC transmet l’aléa RAND à la carte UICC du mobile pour que ce dernier calcule le code d’authentification MAC (Message Authentication Code). La carte UICC (application SIM) calcule également la clé de chiffrement Kc. Le résultat du code d’authentification RES obtenu au niveau de la carte UICC est transmise par le mobile à l’authentificateur VLR/MSC. Ce dernier compare alors les deux codes d’authentification RES et SRES. Si les résultats sont identiques, l’authentificateur VLR/MSC transmet un message de réussite au terminal et transmet la clé Kc à la station de base.

Figure 2 : Le protocole d’authentification et de chiffrement sur le réseau GSM

Figure 2 : Le protocole d’authentification et de chiffrement sur le réseau GSM

Le chiffrement est basé sur la clé Kc et l’algorithme A5. Il s’agit d’un algorithme de chiffrement par bloc. Cet algorithme est normalisé et pour assurer le Roaming, l’algorithme est utilisé par tous les opérateurs mobiles. Le chiffrement est réalisé au niveau de la station de base (BTS) et du mobile (figure 2).

Il existe quatre algorithmes de chiffrement nommé A5/1 à A5/4,le choix de l’algorithme est négocié par le réseau en fonction de la liste des algorithmes que dispose le mobile. Les algorithmes A5/3 et A5/4 sont aussi connus sous le nom KASUMI et sont apparus plus tard et ils sont également utilisés en 3G.

Dans le cas du GPRS, l’algorithme de chiffrement GEA (GPRS Encryption Algorithm) est mis en œuvre au niveau de l’entité SGSN.

Figure 3 : Le calcul des clés en 2G mode CS

Figure 4 : Le calcul des clés en 2G mode PS

Le chiffrement est mis en œuvre par le protocole LLC situé dans l’entité SGSN 2G

J’espère que ça pourra m’aide de décodé le réseau